- 公開日:2020年01月23日

- | 更新日:2022年12月01日

IoTデバイスのセキュリティとデバイスメーカーの取り組み

- ライター:Nomoto

- その他

『IoTに求められるセキュリティとは何か? 』でもご説明しましたように、IoTデバイスへのセキュリティに関する意識が高まってきています。現存するIoTデバイスの多くが脆弱性を抱えており、またセキュリティインシデントもIoTデバイスが起因となってしまうケースが多くなっていると言われています。IoTデバイスが狙われやすい要因としましては、常時接続性やデバイスそのものの脆弱性などが挙げられます。この記事では一般的に、IoTデバイスがインターネットに接続する際にどのポイントに注意する必要があるかをご説明します。また、その注意すべきポイントに対処すべく、Texas Instruments社 (以下、TI社) から提供されているWi-Fi製品のセキュリティ機能についてご紹介します。

インターネット接続における注意すべきポイント

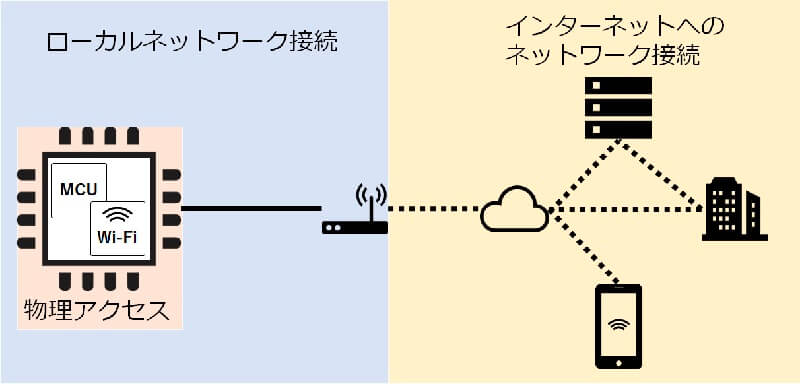

製品ごとに、接続の構成や通信内容は異なりますが、一般的にIoTデバイスでは以下のポイントを共通して注意すべきポイントとして挙げられます。

- インターネットへのネットワーク接続

インターネットへ接続に起因する全ての攻撃可能なチャネルがこのポイントに該当します。このポイントの脆弱性は全てのコミュニケーションチャネル (ソケットなど) や使用されているプロトコルに関連する可能性があります。一般的に、これらのチャネルを通過する情報やデータが攻撃対象となり得ます。このポイントに対処するためには、データの暗号化だけでなく、信頼出来る検証手順によるデータの発行元の認証などが必要となります。

- ローカルネットワーク接続

このポイントは、インターネットへのネットワーク接続のポイントに似ています。ローカルネットワーク接続での注意ポイントは、デバイスとルーターの接続に関連します。例えば、無線ネットワークの監視や、LAN上に悪意のあるトラフィックを注入するなどです。このポイントに対処するためには、HTTPSサーバーの機能をWi-Fiデバイスに持たせたり、ローカルエリアに追加のセキュリティ層を追加で開発することを許可させたりすることが必要となります。

- 物理アクセス

物理アクセスに関するポイントとしましては、製品レベルで2つの要素に対して考える必要があります。1つは製品の仕様的な観点で、ボタンや電源ラインから製品にアクセスされてしまう事がないかを考える必要があります。また、もう1つは物理的なポイントとなり、物理的な配線にアタックし情報を読み取るなどが考えられます。このポイントに対処するためには、IP保護、暗号化によるファイル・システム・セキュリティ、複製保護、といった機能が必要となります。

図1.IoTデバイスのネットワーク構成図

TI社が用意するセキュリティ機能

上述しましたインターネット接続における注意すべきポイントに対処すべく、TI社ではWi-Fiアライアンスの認定を受けたWi-Fi製品を用意しています。主にどのような機能が用意されているかを以下の表に纏めています。CC3120/CC3220はIEEE 802.11 b/g/nに対応し、CC3135/CC3235xはIEEE 802.11 a/b/g/nに対応しています。今後セキュリティに対する意識が高まり、より堅牢なシステムが求められると考えられますが、それらの要求にも応えられるデバイスであると考えています。

| 特徴 | 概要 | CC3120/CC3220 | CC3135/CC3235x |

|---|---|---|---|

| パーソナル及びエンタープライズのWi-Fiセキュリティ | 802.11準拠のセキュリティサポート (WPA/WPA2-PSK/WPA2-EAP) |

○ | ○ |

| セキュア・ソケット | SSLv3、TLS 1.0/1.1/1.2によるトランスポート層のセキュリティ | 6ソケット | 16ソケット |

| OCSP TLS拡張 | OCSPは、TLSハンドシェイク中に実行され、失効した証明書の証明書チェーンを確認するTLSプロトコルの拡張機能です。OCSP、OCSP stapling、stapling v2をサポートしています。 | – | ○ |

| HTTPSサーバー | クライアント認証をサポートする、TLSソケット上で実行される内部HTTPSサーバー。 | ○ | ○ |

| デバイスID | 変更不可能なユニークな128ビットのデータ。ユニークなデバイスID (UDID) として機能させることが可能です。 | ○ | ○ |

| セキュアキーストレージ | 組み込まれた暗号化アクセラレーションと暗号化サービスを備えた、オンチップの非対称キーペアストレージ | ○ | ○ |

| 信頼済みルート証明書のカタログ | TLSとファイル署名のために、CAが証明書チェーンのルートとして信頼されるようにするメカニズム。 | ○ | ○ |

| TI信頼ルート公開キー | 非対称キーを使用して、TIを特定のコンテンツ (ソフトウェアサービスパック、信頼されたルート証明書カタログなど) の本当の発行元として認証できるハードウェアベースのメカニズム | ○ | ○ |

| ファイル・システム・セキュリティ | データの気密性と整合性のための、ファイル・システム・セキュリティ。 | ○ | ○ |

| セキュアブート | ブート中に、ランタイムバイナリの整合性と信頼性を検証します (CC3220S、CC3220SF、CC3235S、およびCC3235SFのみ) | ○ | ○ |

| セキュア・コンテンツ・デリバリー | トランスポート層のセキュリティとは無関係に、機密情報をシステムに配信するための、エンドツーエンドの機能を提供します。 | ○ | ○ |

| 初期セキュア・プログラミング | システム構成やユーザーファイルなどを含む、プログラミング中のイメージの整合性チェックとイメージの機密性。 | ○ | ○ |

| デバッグ・セキュリティ | JTAGインターフェイスや外部ツールからのファイルごとのアクセスなど、デバッグ機能へのアクセスをブロックします。 | ○ | ○ |

| ソフトウェア改変検出 | セキュリティで保護されたファイルコンテンツの、潜在的な不正操作の検出と警告。 | ○ | ○ |

| 複製保護 | イメージを最初に起動したデバイスによってのみ、ファイルシステムの読み取りが可能。 | ○ | ○ |

| FIPS 140-2 level 1準拠 | FIPS 140-2は、暗号化モジュールの承認に使用される米国政府のコンピュータセキュリティスタンダードです。 | – | ○ |

表1.TI社が用意するセキュリティ機能一覧

さいごに

いかがだったでしょうか?この記事ではIoTデバイスがインターネットに接続する際に注意すべきポイントについて纏めました。インターネットへのネットワーク接続、ローカルネットワーク接続、物理アクセスと多くのポイントでセキュリティに留意する必要がある事を知っていただけたかと思います。そのセキュリティに対する要求に対し、TI社はセキュリティに関連する機能を多く盛り込んだWi-Fiデバイスを用意しています。もしご興味がございましたら併せて以下のページもご覧ください。より詳細な情報が纏められています。

また、IoTデバイスにはセキュリティを担保しつつ、その製品のライフサイクルを管理する必要があります。それを実現するためのプラットフォームとしまして、サイバートラスト社から「セキュアIoTプラットフォーム」というソリューションが用意されています。今後必須となると考えられているIoTのセキュリティ対策になくてはならない存在となりますので、以下の記事もぜひご一読ください。

- IoTデバイスにおける ハードウエア・セキュリティ機能の活用

サイバートラスト社が提供する「セキュアIoTプラットフォーム」の内容については、以下のセミナーにて、ハンズオンを含め詳しくご紹介予定ですので、ご参加の程、お待ちしております。